Capacitación en seguridad de la información (Parte 3 de 3)

(Minghui.org) Nota: Este material de capacitación está destinado a practicantes de fuera de China continental. Los practicantes de China continental pueden utilizarlo como referencia sobre los principios generales, pero algunas partes podrían no ser aplicables.

Este material de formación pretende ayudar a mejorar la comprensión de la seguridad de la información y establecer las mejores prácticas. Por favor, dedica tiempo para estudiar y comprender este material, y aplica las mejores prácticas en la medida de lo posible. No es algo que se deba hojear una vez y dejar de lado. Por favor, léelo varias veces para asegurarte de que lo entiendes todo.

Índice

Parte 1 (desarrollada en la primera entrega de este artículo)

Directrices generales

Vectores de ataque comunes

Eliminar WeChat, TikTok y aplicaciones similares del dispositivo principal

Apagar los dispositivos y mantenerlos alejados durante las conversaciones delicadas

Ataques directos en línea

Ataques de phishing en línea

Parte 2 (desarrollada en la segunda entrega de este artículo)

Supervisar el resumen de acceso al correo electrónico

Mantener los dispositivos actualizados

Usuario estándar para la mayoría de las actividades en los dispositivos

Ejecutar solo aplicaciones de confianza

Proteger los datos de los dispositivos con un código de acceso, un cifrado y una copia de seguridad

Parte 3 (desarrollada en este artículo)

Detalles técnicos generales

Copia de seguridad de datos

Proteger los datos con encriptación

Utilizar un gestor de contraseñas

Configuración del cliente de correo electrónico

Otras medidas

Dispositivos móviles

Mac OS

Configuraciones de red

Windows

Configuraciones de red

Características de seguridad de Windows 11

Detalles técnicos generales

Copia de seguridad de datos

Hablaremos de tres tipos diferentes de copias de seguridad, todas ellas indispensables para diferentes protecciones.

Copia de seguridad en el mismo disco

El primer nivel de protección se llama Protección del Sistema, que está disponible en Windows. También se llama Puntos de Restauración del Sistema. Se guarda una instantánea del disco en el mismo disco utilizando Volume Shadow Copy. Active la Protección del Sistema para poder recuperar los archivos borrados o las versiones anteriores del mismo archivo. En caso de una actualización fallida de Windows o de un sistema que no arranca debido a que los archivos del sistema están dañados, es posible recuperar los archivos y hacer que el sistema vuelva a arrancar.

Pulse la tecla de Windows y escriba "sistema" y haga clic en "Sistema" en los resultados de la búsqueda, luego haga clic en Protección del sistema a la izquierda para iniciar la ventana:

Ejemplo: Se borraron archivos importantes por error. Un operario de la imprenta ha borrado por error los archivos de las plantillas de impresión. La impresión no puede continuar sin los archivos de plantilla. Como el borrado se realizó a través de un programa, los archivos no pudieron recuperarse de la papelera de reciclaje. El personal de asistencia técnica pudo restaurar los archivos de plantilla desde los puntos de restauración del sistema y la operación de impresión se reanudó a tiempo para terminar la impresión a primera hora de la mañana.

Ejemplo: El sistema dejó de arrancar tras la instalación del software. El sistema entró en un bucle de reinicio después de una instalación de software. La persona de soporte técnico pulsó F8 para detener el reinicio automático del sistema y comprobó el código de error. Se determinó que el registro del sistema estaba dañado. Como la máquina no podía arrancar, el servicio técnico pudo recuperar el registro del sistema antes de la instalación del software conectando el disco duro a un ordenador que funcionaba. El sistema pudo arrancar normalmente después.

La protección del sistema es valiosa, pero no protege contra los fallos del hardware. Se perderán tanto los Puntos de Restauración como los datos en caso de un fallo del disco duro. Así que tenemos que hacer una copia de seguridad de los datos en un disco diferente.

Copia de seguridad en un disco diferente de forma local

Para protegerte contra los fallos del disco duro, necesitarás el Historial de Archivos en Windows y Time Machine en Mac para hacer una copia de seguridad de tus archivos en un disco externo dedicado. Utiliza un disco en blanco para evitar la pérdida de datos en la configuración inicial.

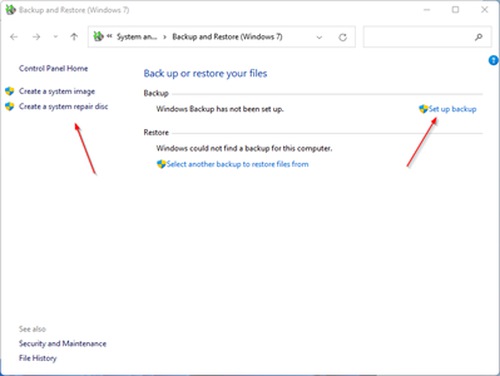

También puedes crear una copia de seguridad de la imagen del sistema y un medio de recuperación para restaurar tu sistema operativo a una copia de seguridad anterior.

Mac: busca Time Machine en Spotlight y ejecuta Time Machine para iniciar la configuración. La copia de seguridad de Time Machine puede utilizarse para restaurar todo el sistema o archivos individuales.

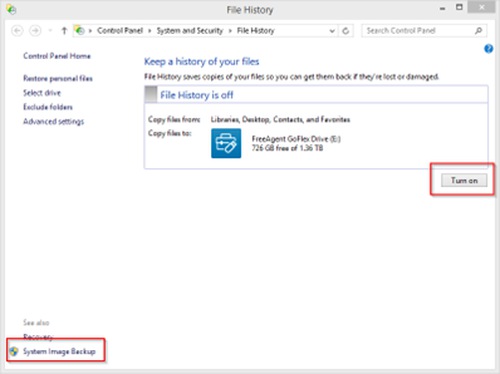

Windows: Pulsa la tecla de Windows y escribe "historial de archivos" y haz clic en "Historial de archivos" en los resultados de la búsqueda para empezar. El historial de archivos no incluye una imagen del sistema. Asegúrate de crear una imagen del sistema por separado (puede programarse) para poder restaurar todo el sistema a un punto anterior.

Mantén el disco de copia de seguridad conectado a tu ordenador para que los cambios que hagas en tus archivos sean respaldados automáticamente. Si lo haces manualmente, y solo de vez en cuando, es fácil que te olvides de hacerlo. Establece el hábito de mantener el disco de copia de seguridad conectado al ordenador en todo momento y deja que Time Machine o el Historial de Archivos hagan una copia de seguridad automática y continua.

Ejemplo: Fallo del disco sin previo aviso. Un ordenador se apagó por la noche. Mostró que el disco del sistema operativo no se encontró a la mañana siguiente. Resultó que el disco SSD para el SO había fallado sin previo aviso. Había una copia de seguridad diaria de la imagen del sistema a las 9 de la noche en un segundo disco. La copia de seguridad de la noche anterior se restauró en un nuevo disco SSD y el usuario pudo continuar su trabajo sin una pérdida de datos significativa (el trabajo perdido entre las 9 p.m. y las 12 a.m., que puede evitarse con una copia de seguridad continua del historial de archivos).

Los dispositivos modernos utilizan discos SSD. Los discos SSD son más rápidos y fiables que los discos tradicionales, pero siguen fallando con el tiempo, a menudo de forma catastrófica (sin posibilidad de recuperar los datos) y sin previo aviso. Para cualquier dispositivo con un disco SSD debe haber una copia de seguridad continua para proteger los datos del dispositivo.

Esta configuración requiere que un disco externo esté conectado al ordenador, por lo que es una copia de seguridad local. Existe el riesgo de perder tanto el ordenador como el disco de copia de seguridad en caso de robo o incendio. Se necesita una copia de seguridad remota para protegerse de este riesgo.

Copia de seguridad remota

La copia de seguridad remota puede proteger contra el riesgo de perder el dispositivo y el disco de copia de seguridad al mismo tiempo. Puede utilizar un servicio de copia de seguridad completo como Backblaze para crear archivos de copia de seguridad encriptados, o Duplicati, que crea copias de seguridad almacenadas en las ubicaciones remotas que usted elija (por ejemplo, su propio servidor FTP, o el almacenamiento en la nube como Backblaze B2, One Drive, Google Drive, Amazon S3, etc). Duplicati es gratuito y de código abierto: https://www.duplicati.com/.

Proteger los datos con encriptación

Ejemplo: Allanamiento de morada. A principios de 2005, la maldad irrumpió en la casa de un practicante en Atlanta y se llevó sus ordenadores y discos externos. El disco del ordenador estaba encriptado.

Si tu ordenador o tus discos caen en las manos equivocadas, la información almacenada en ellos puede ser robada fácilmente, a menos que los encriptes.

Tienes que recordar y conservar tu contraseña de encriptación. De lo contrario, nadie podrá acceder a tus datos. Cada vez que arranques tu ordenador o accedas a tus discos externos, tendrás que introducir tu contraseña de cifrado.

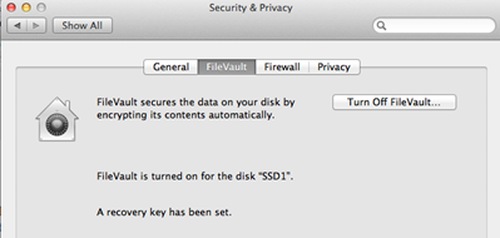

MacOS tiene un programa llamado FileVault para encriptar los discos. Busca FileVault en Spotlight para empezar. Asegúrate de guardar tu clave de recuperación en un lugar seguro.

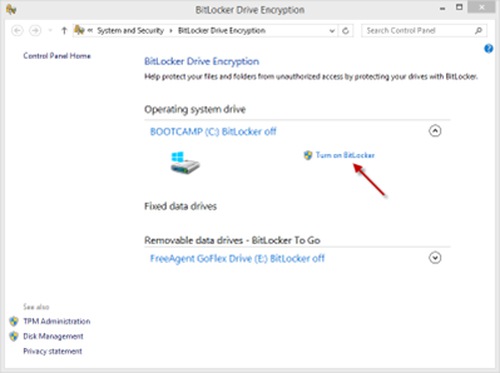

El cifrado de disco de Windows BitLocker está disponible en las ediciones profesional o empresarial de Windows. Lamentablemente, no está disponible en la edición Home. Por favor, considera actualizar tu edición de Windows para obtener BitLocker si necesitas esta protección. Puedes actualizar sin reinstalar Windows comprando una clave de licencia en la Microsoft Store. También puedes utilizar VeraCrypt en Windows, que es gratuito y de código abierto: https://www.veracrypt.fr/code/VeraCrypt/.

En la edición adecuada de Windows, pulsa la tecla de Windows y escribe "bitlocker" y haz clic en "Administrar BitLocker" para empezar. Puede cifrar tanto los discos internos como los externos. Haz clic en "Activar BitLocker" y sigue las instrucciones.

Utilizar un gestor de contraseñas

La mejor manera de gestionar las contraseñas es utilizar un gestor de contraseñas como KeePassXC para Mac OS y KeePass para Windows.

Solo tienes que recordar una contraseña segura para abrir el propio gestor de contraseñas. El gestor de contraseñas generará contraseñas seguras y únicas para todo lo demás. Esta es la única manera de evitar el uso de contraseñas vulnerables y el uso de las mismas contraseñas en múltiples lugares, así como el olvido de contraseñas o el olvido de dónde encontrar una contraseña.

Cuando inicies el gestor de contraseñas por primera vez, creará una nueva base de datos en blanco para las contraseñas y te pedirá que proporciones una contraseña maestra fuerte. A continuación, podrás crear nuevas entradas para tus contraseñas existentes. A partir de este momento, crea una nueva contraseña utilizando el gestor de contraseñas para cada sitio que requiera una contraseña.

Este archivo de base de datos de contraseñas es extremadamente importante. La mejor manera de protegerlo es utilizar un almacenamiento en la nube como Dropbox, One Drive, Google Drive, etc. Está protegido por una fuerte encriptación, por lo que está bien almacenarlo en la nube. El tamaño del archivo es minúsculo, por lo que el nivel gratuito de cualquier almacenamiento en la nube será más que suficiente. Si está en un área de almacenamiento en la nube, estará disponible en la mayoría de tus dispositivos y se sincronizará automáticamente en todos ellos. Para evitar posibles conflictos de sincronización es mejor editar en un solo dispositivo.

KeePass: https://keepass.info/ Windows

KeePassXC: https://keepassxc.org/ Windows, Mac, Linux

Configuración del cliente de correo electrónico

Por favor, no uses algo como Gmail para mensajes sensibles. En su lugar, utiliza los servicios de correo electrónico internos del proyecto. Muchos de los servicios de correo electrónico internos del proyecto envían un resumen de acceso automáticamente cada día, que deberías revisar cada vez que compruebes tu correo electrónico. Esto te permite ser notificado en caso de que el mal acceda a tu cuenta.

Archiva tus correos electrónicos en un ordenador seguro. No dejes los mensajes de correo electrónico en un servidor de correo electrónico, porque si lo haces, y si te roban la contraseña del correo electrónico, todos tus mensajes pueden ser descargados por el mal.

Descarga y archiva tus mensajes en un ordenador seguro con POP3 (en lugar de IMAP) utilizando un cliente de correo electrónico como Thunderbird o Apple Mail. Sin embargo, esto impedirá el acceso a la cuenta de correo electrónico desde tus otros dispositivos, como tu smartphone (IMAP permite el acceso compartido).

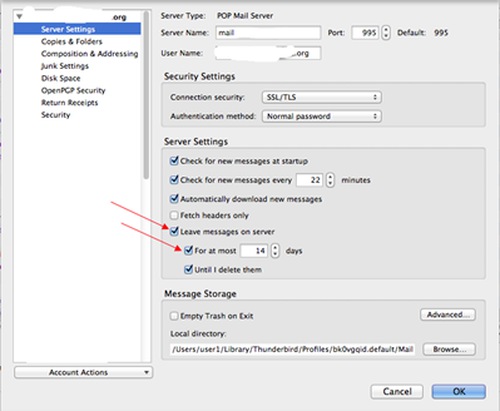

Si también quieres consultar tu correo electrónico con un dispositivo móvil (como un iPad), configura tu cliente de correo electrónico de forma que tus mensajes se mantengan en el servidor durante un máximo de dos semanas, y configura tu dispositivo móvil para que utilice IMAP para acceder a tus correos electrónicos. (IMAP refleja tus mensajes de correo electrónico en el servidor de correo, mientras que POP3 descarga tus mensajes en tu ordenador local).

A continuación se muestran algunas capturas de pantalla de Thunderbird. Cuando añadas una cuenta de correo electrónico, selecciona POP3, y cambia al modo de configuración manual. El puerto POP3S es 995, el puerto SMTPS es 994.

Otras medidas

Ejemplo: La infección inicial de Stuxnet. Los ordenadores de las instalaciones nucleares iraníes no estaban conectados a Internet, por lo que no era posible realizar ataques directos desde la red. El enemigo dejó caer unas pequeñas memorias USB en el aparcamiento de las instalaciones. Algunos trabajadores recogieron las memorias USB del aparcamiento y las conectaron a sus ordenadores de trabajo. El virus de las memorias USB infectó los ordenadores y se propagó al hardware de control de las máquinas centrífugas. El virus cambió la velocidad de giro de las máquinas centrífugas y causó daños generalizados.

Por favor, no introduzcas discos flash USB, CDs o DVDs desconocidos en tu ordenador. No conectes dispositivos FireWire o Thunderbolt desconocidos a tu ordenador.

Utiliza el complemento uBlock Origin para los navegadores a fin de evitar enlaces y códigos maliciosos de la red publicitaria.

No utilices el chino simplificado como idioma predeterminado para los dispositivos Apple. Si lo haces, Apple almacenará la información de tus dispositivos en los servidores de iCloud en China. Si tienes que utilizar el chino para tus dispositivos Apple, utiliza el chino tradicional (Taiwán, no Hong Kong).

Dispositivos móviles

Fuente: NSA Mobile Devices Best Practices a partir del 28/07/2020

Algunas prácticas son aplicables a PC o Mac

Bluetooth: Desactiva el Bluetooth cuando no lo estés utilizando. El modo avión no siempre desactiva el Bluetooth.

Wi-Fi: No te conectes a redes Wi-Fi públicas. Desactiva el Wi-Fi cuando no lo necesites. Elimina las redes Wi-Fi que no utilices.

Control: Mantén el control físico del dispositivo. Evita conectarte a medios extraíbles desconocidos.

Funda: Considera el uso de una funda protectora que amortigüe el micrófono para bloquear el audio de la sala (ataque de hot-miking). Cubre la cámara cuando no la uses.

Conversaciones: No mantengas conversaciones delicadas cerca de dispositivos móviles que no estén configurados para manejar la voz de forma segura.

Contraseñas: Utiliza pines/contraseñas de bloqueo seguras: un PIN de 6 dígitos es suficiente si el dispositivo se borra tras diez intentos de contraseña incorrecta. Configura el dispositivo para que se bloquee automáticamente después de cinco minutos.

Aplicaciones: Instala un número mínimo de aplicaciones, y solo las de las tiendas de aplicaciones oficiales. Ten cuidado con los datos personales introducidos en las aplicaciones. Cierra las aplicaciones cuando no las uses.

Actualizaciones de software: Actualiza el software del dispositivo y las aplicaciones lo antes posible.

Biometría: Considera la posibilidad de utilizar la autenticación biométrica (por ejemplo, huella dactilar, rostro) por comodidad para proteger los datos de mínima sensibilidad.

Mensajes de texto: No mantengas conversaciones sensibles en dispositivos personales, aunque creas que el contenido es genérico.

Archivos adjuntos/enlaces: No abras archivos adjuntos ni enlaces de correos electrónicos desconocidos. Incluso los remitentes legítimos pueden transmitir contenido malicioso de forma accidental o como resultado de una vulneración o suplantación de identidad por parte de un actor malicioso.

Accesorios de confianza: Utiliza solo cables de carga originales o accesorios de carga comprados a un fabricante de confianza. No utilices estaciones de carga públicas.

Localización: Desactiva los servicios de localización cuando no los necesites. No lleves el dispositivo a lugares sensibles.

Alimentación: Apaga y enciende el dispositivo semanalmente.

Modificar: No hagas jailbreak ni root al dispositivo.

Ventanas emergentes: Las ventanas emergentes inesperadas suelen ser maliciosas. Si aparece una, fuerza el cierre de todas las aplicaciones (iPhone: doble clic en el botón de inicio o deslizar hacia arriba desde la parte inferior de la pantalla y hacer una ligera pausa en el centro de la pantalla y luego deslizar hacia arriba para cerrar o Android: pulsar la tecla programable de aplicaciones recientes).

Source: https://media.defense.gov/2020/Jul/28/2002465830/-1/-1/0/Mobile_Device_UOO155488-20_v1_1.PDF

Mac OS

Configuraciones de red

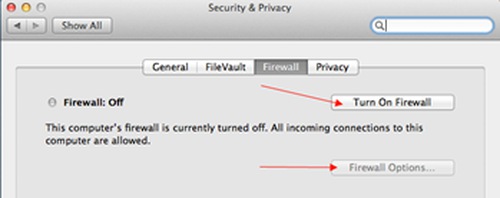

Activa tu cortafuegos para bloquear todas las conexiones entrantes. Busca firewall en Spotlight para iniciar el proceso.

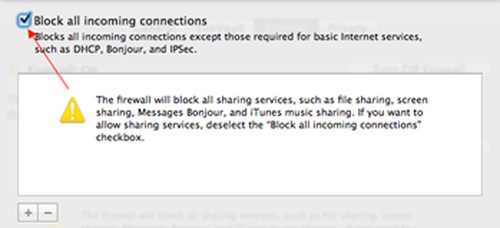

Haz clic en Opciones de Firewall y marca Bloquear todas las conexiones entrantes.

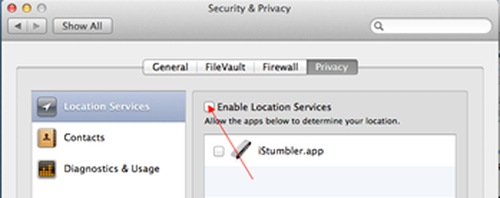

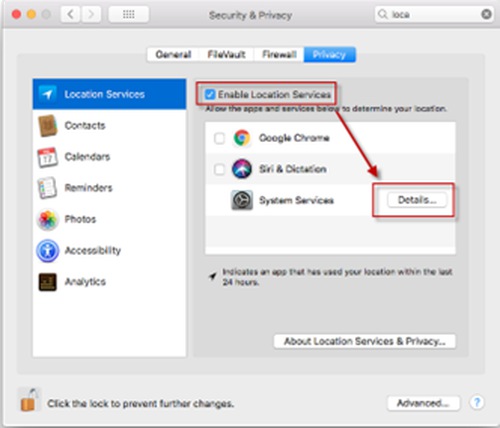

Desactiva los servicios de localización si no deseas utilizar Buscar mi Mac.

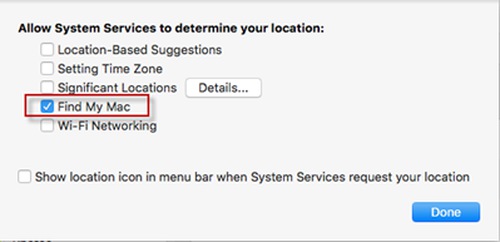

Si deseas utilizar Buscar mi Mac, debes activar los servicios de localización, pero desmarcar todos los demás elementos.

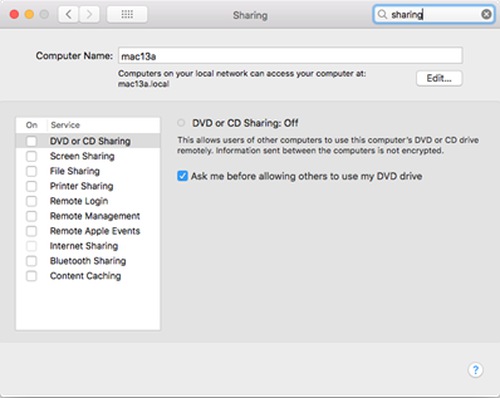

Desactiva el uso compartido de archivos, la pantalla compartida, el inicio de sesión remoto, etc., a través de Preferencias del Sistema > Compartir o busca el uso compartido en el cuadro de la esquina superior derecha. Se desactivarán cuando elijas Bloquear todas las conexiones entrantes en las Opciones del cortafuegos.

Windows

Configuraciones de red

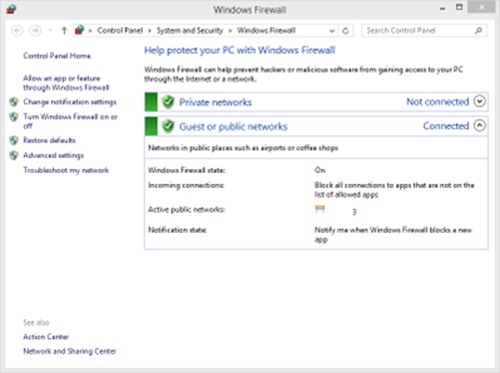

Pulsa la tecla de Windows y escribe "firewall" y haz clic en "Windows Firewall" en los resultados de la búsqueda para empezar.

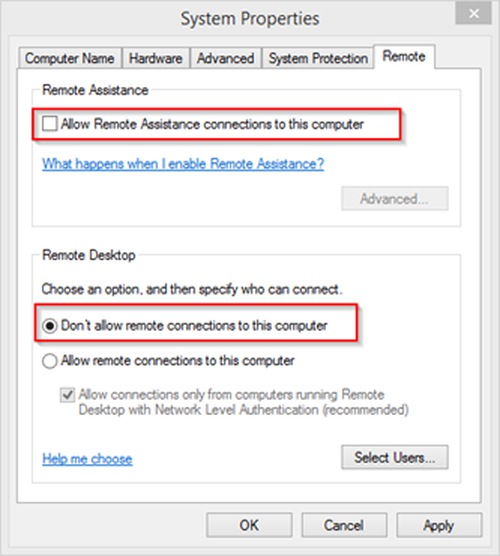

Puedes desactivar el inicio de sesión remoto si no necesitas acceder a este ordenador de forma remota. Presiona la tecla de Windows y escribe "sistema" y haz clic en "Sistema" en los resultados de la búsqueda. Haz clic en Configuración remota.

Características de seguridad de Windows 11

Si utilizas dispositivos Windows, por favor, actualiza a Windows 11 si es posible. Esto es coherente con el principio de mantener el sistema operativo y las aplicaciones actualizadas. Hay mejoras significativas en la seguridad de los dispositivos con Windows 11. Algunas mejoras están en el sistema operativo. Algunas mejoras se basan en los mayores requisitos de hardware, como TPM2, etc.

Hemos mencionado antes que la última defensa es "ejecutar solo aplicaciones de confianza". El Smart App Control de Windows 11 simplifica enormemente la aplicación de esta defensa.

El ransomware cifra los archivos del usuario y exige un rescate para descifrarlos. Dado que el ransomware cifraría los archivos que pertenecen a este usuario, no se necesitan derechos administrativos para esta operación de cifrado. El inicio de sesión como usuario estándar no puede evitar que el ransomware cause daños. Windows 11 ha añadido el Acceso controlado a carpetas para permitir que solo las aplicaciones de confianza puedan modificar los archivos de estas carpetas protegidas. Como el ransomware no estará en la lista de aplicaciones de confianza, no podrá cifrar los archivos de las carpetas protegidas.

Windows 11 dispone de Aislamiento de Aplicaciones para ejecutar archivos y páginas web peligrosas en un contenedor. El sistema estará protegido de daños aunque los archivos y las páginas web sean maliciosos. Por defecto, el Application Guard de Windows 11 abrirá archivos de Word, PowerPoint, Excel y Microsoft Edge en contenedores protegidos.

Serie completa:

Todo el contenido publicado en este sitio web tiene derecho de autor y pertenece a Minghui.org. Minghui realizará compilaciones de su contenido online de forma regular y/o en ocasiones especiales.